ネットワークを守る!ゾーンでセキュリティ強化

ICTを知りたい

先生、『ゾーン』って言葉を最近よく聞くんですけど、どういう意味ですか?

ICT研究家

『ゾーン』は、インターネットや会社のネットワークの中を、セキュリティの強さで区切った場所のことだよ。例えば、銀行の金庫と、受付ではセキュリティのレベルが違うよね?

ICTを知りたい

ああ、確かに違いますね! 金庫の方が厳重です。

ICT研究家

そう! それと同じように、重要な情報を扱う場所ほどセキュリティを強くした『ゾーン』に設定して、危険から守っているんだ。

ゾーンとは。

情報通信技術に関連して使われる「ゾーン」という言葉について説明します。「ゾーン」とは、情報技術やネットワークの世界で使われる言葉で、セキュリティの強さや信頼度が異なる複数の領域を指します。詳しく説明すると、「ゾーン」はネットワーク上で論理的に区切られた領域のことで、通常はセキュリティの観点からグループ分けされます。それぞれの「ゾーン」は、ネットワークの一部、小さなネットワーク、仮想専用ネットワーク、非武装地帯、クラウド環境などで構成されることがあります。「ゾーン」は、セキュリティの要件や信頼度が異なるシステムや資源を分けることで、セキュリティを強化し、攻撃の広がりを防ぐことを目的としています。「ゾーン」を設定することで、外部からのアクセスを制御したり、通信を監視したりすることができるようになり、セキュリティ対策を適用したり、セキュリティ事故を制御したりすることが容易になります。

ゾーンとは

– ゾーンとはネットワークを構築する際、セキュリティ対策は欠かせません。そのための有効な手段の一つとして、「ゾーン」があります。ゾーンとは、ネットワークをセキュリティレベルや信頼性によって区切ったエリアのことを指します。私たちの身の回りにも、ゾーン分けの考え方はよく見られます。例えば、空港。誰でも入れる一般エリア、搭乗券を持つ人だけが進める制限エリア、さらに厳重なセキュリティチェックを通過した人だけが入れるエリアなど、重要度に応じてエリアが分けられています。ネットワークの世界でも同様です。インターネットのように誰もがアクセスできるエリア、社内ネットワークのように特定の人だけがアクセスできるエリアなど、セキュリティレベルに応じてエリア分けを行うことで、より強固なセキュリティを実現できます。ゾーンはあくまでもネットワーク上の論理的なエリアであり、物理的な区切りがあるわけではありません。しかし、ファイアウォールなどのセキュリティ機器を用いることで、ゾーンごとに異なるセキュリティポリシーを適用し、アクセス制御や通信の制限を行うことが可能になります。このように、ゾーンはネットワークセキュリティの基礎となる重要な概念です。

| 項目 | 説明 |

|---|---|

| ゾーンとは | ネットワークをセキュリティレベルや信頼性によって区切ったエリアのこと |

| 例 | 空港:一般エリア、制限エリア、さらに厳重なエリアなど |

| ネットワークでの適用 | インターネット、社内ネットワークなどセキュリティレベルに応じてエリア分け |

| ゾーンの特徴 | 論理的なエリアであり、物理的な区切りはない |

| 実現方法 | ファイアウォールなどのセキュリティ機器を用いて、ゾーンごとに異なるセキュリティポリシーを適用 |

ゾーンの具体的な例

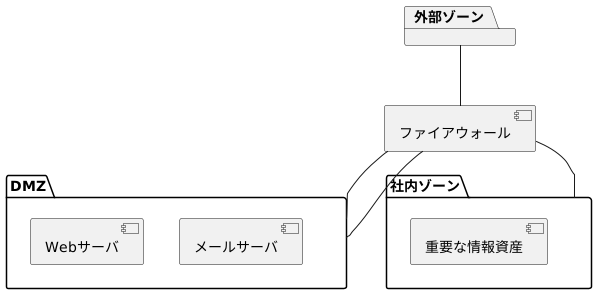

– ゾーンの具体的な例ゾーンは、ネットワークを複数の領域に分割し、それぞれの領域へのアクセス制御を厳密化することで、セキュリティを向上させる概念です。具体的な例としては、以下のようなものが挙げられます。-1. 社内ネットワーク(社内ゾーン)- 従業員のみがアクセスできる、機密情報や重要なシステムを含む領域です。ここには、従業員の使用するパソコンや、社内サーバーなどが配置されます。-2. 非武装地帯(DMZ DeMilitarized Zone)- 外部からのアクセスを一部許可する、社内ネットワークと外部ネットワークの間に設置される領域です。ここには、Webサーバーやメールサーバーなど、外部からのアクセスが必要なシステムが配置されます。DMZを設置することで、万が一、DMZ内のシステムが攻撃を受けても、社内ネットワークへの影響を最小限に抑えることができます。-3. インターネット(外部ゾーン)- 不特定多数のユーザーがアクセスする、制御できない領域です。これらのゾーンは、それぞれ独立したネットワークとして構成され、ファイアウォールなどのセキュリティ対策によって相互の通信が厳密に制御されます。例えば、社内ネットワークからDMZやインターネットへのアクセスは許可されますが、逆に、DMZやインターネットから社内ネットワークへのアクセスは制限されます。このように、ゾーンを適切に設定し、アクセス制御を行うことで、セキュリティリスクを軽減することができます。

ゾーンでセキュリティ強化

ネットワークの安全性を高める上で、ゾーン分けは非常に有効な手段です。これは、建物の区画整理とよく似ています。それぞれの部屋の用途や重要度に応じて、壁や扉で仕切ることで、もしもの火災や侵入があった場合でも、被害を最小限に抑えられます。

ネットワークにおいても、重要度や機密性の異なるシステムや情報を、ゾーンと呼ばれる仮想的な区画に分けることで、同様の効果が期待できます。例えば、顧客情報や社外秘データを取り扱う重要なシステムは、厳重に保護されたゾーンに配置し、外部からのアクセスを厳しく制限します。一方で、社員が日常的に利用するメールシステムやインターネット接続などは、比較的緩やかな制限を設けたゾーンに配置します。

このように、ゾーンごとに適切なセキュリティ対策を講じることで、万が一、あるゾーンがサイバー攻撃や不正アクセスを受けた場合でも、他のゾーンへの影響を最小限に食い止め、被害の拡大を防ぐことができます。また、仮に内部からの不正行為があったとしても、重要な情報資産へのアクセスを阻むことができます。

ゾーン分けは、セキュリティ強化だけでなく、システムの運用管理を効率化する上でも役立ちます。それぞれのゾーンの特性に合わせて、アクセス権限やセキュリティポリシーを設定することで、システム管理者の負担を軽減し、より効率的な運用体制を構築することが可能となります。

| 項目 | 説明 |

|---|---|

| ネットワークゾーン分けのメリット | – セキュリティの向上 – 被害の最小化 – 運用管理の効率化 |

| ゾーン分けの例 | – 顧客情報や社外秘データを取り扱う重要なシステムは、厳重に保護されたゾーン – 社員が日常的に利用するメールシステムやインターネット接続などは、比較的緩やかな制限のゾーン |

| ゾーンごとのセキュリティ対策 | – アクセス制御 – ファイアウォール – 侵入検知システム – セキュリティポリシー |

アクセス制御と監視

コンピュータネットワークにおいて、セキュリティ対策は非常に重要です。その中でも、アクセス制御と監視は、情報の機密性と完全性を保つために欠かせない要素です。

アクセス制御と監視を実現するための一つの方法として、ネットワークを複数の領域(ゾーン)に分割する手法があります。例えば、外部からのアクセスを受け付ける「外部ゾーン」、重要な情報資産を扱う「社内ゾーン」、Webサーバやメールサーバなど外部に公開するサーバを配置する「DMZ」などが考えられます。

各ゾーン間の通信は、ファイアウォールなどのセキュリティ機器によって厳密に制御されます。これにより、「外部ゾーン」からのアクセスを「DMZ」までだけに制限したり、「社内ゾーン」へのアクセスを遮断したりすることが可能になります。また、通信内容を監視することで、不正アクセスや情報漏洩の兆候を早期に発見することができます。

さらに、各ゾーンにおけるログを取得・分析することで、セキュリティインシデント発生時の原因究明を迅速に行うことができます。このように、ゾーンによるアクセス制御と監視は、多層的なセキュリティ対策を実現し、組織の重要な情報資産を脅威から守るために非常に有効です。

セキュリティポリシーの適用

– セキュリティポリシーの適用

組織内の情報システムを、特定の用途やセキュリティレベルに応じて仮想的に分割したものを「ゾーン」と呼びます。このゾーンは、セキュリティポリシーを適切に適用することを容易にするという利点があります。

例えば、社員だけがアクセスする重要な情報資産を管理する「社内ゾーン」と、顧客や取引先など外部からのアクセスを許可する「外部ゾーン」があるとします。それぞれのゾーンに対して異なるセキュリティポリシーを設定することで、それぞれのゾーンに適したセキュリティレベルを維持することができます。

具体的には、「社内ゾーン」では、パスワードの複雑性のルールを厳しくしたり、アクセス権限を持つ社員を限定したりするポリシーを適用します。一方、「外部ゾーン」では、ファイアウォールによって外部からのアクセスを制限したり、侵入検知システムによって不正アクセスを常時監視したりするポリシーを適用します。

このように、ゾーンごとにセキュリティポリシーを適切に設定・運用することで、組織全体のセキュリティレベルを効果的に向上させることができます。

| ゾーン | 説明 | セキュリティポリシー例 |

|---|---|---|

| 社内ゾーン | 社員だけがアクセスする重要な情報資産を管理するゾーン | – パスワードの複雑性のルールを厳しくする – アクセス権限を持つ社員を限定する |

| 外部ゾーン | 顧客や取引先など外部からのアクセスを許可するゾーン | – ファイアウォールによって外部からのアクセスを制限する – 侵入検知システムによって不正アクセスを常時監視する |